NIS-2

Cybersicherheit im Fokus

Digitale Sicherheitslösungen sind eine wesentliche Stütze für die Herstellung von Cybersicherheit und Resilienz

Das Informationssystemsicherheitsgesetz (NISG) dient der Umsetzung der entsprechenden EU-Richtlinien zum Thema Cybersicherheit. Die erste NIS-Richtlinie trat bereits 2016 in Kraft und wurde nun um eine zweite Richtlinie, NIS-2 genannt, ergänzt. Diese erweitert den Kreis der betroffenen Unternehmen, definiert Mindestmaßnahmen sowie Strafen bei Nichterfüllung der Auflagen. Die EU-Vorgabe, dass bis 17.10.2024 das NISG 2024 auch in Österreich in Kraft tritt, konnte aufgrund der fehlenden parlamentarischen Einigung im Juni und der NR-Wahlen nicht erreicht werden. Zurzeit wird davon ausgegangen, dass das Gesetz mit Ende Q1 bis Mitte Q2/2025 beschlossen und in Kraft treten wird.

Neben der Cybersicherheit hat die EU darüber hinaus die Resilienz kritischer Einrichtungen, die grundlegende Dienste erbringen, im Fokus. Dies wird über die EU-RCE-Richtlinie (auch bekannt als CER-Richtlinie) geregelt, welche die wesentlichen Sektoren innerhalb der kritischen Infrastrukturen (KRITIS) sowie den Lebensmittel-Sektor (Produktion, Verarbeitung, Vertrieb) und bestimmte Zentralstellen der öffentlichen Verwaltung betrifft. Diese Richtlinie zielt darauf ab, die Ausfallsicherheit und Widerstandsfähigkeit von Betreibern kritischer Einrichtungen zu gewährleisten, welche für die Aufrechterhaltung essenzieller gesellschaftlicher Funktionen oder wirtschaftlicher Tätigkeiten wesentlich sind. Die EU-RCE-Richtlinie wurde Ende 2022 zusammen mit EU NIS-2 in der EU verabschiedet und muss bis 2024 in den EU-Mitgliedsstaaten in nationales Recht überführt werden.

In diesem Blog-Beitrag möchten wir Ihnen einerseits aufzeigen, in welchen Bereichen ESSECCA Sie bei der Umsetzung von NIS-2 unterstützen kann. Darüber hinaus wollen wir einige allgemeine Fragen rund um den Anwendungsbereich von NIS-2 beantworten.

Sie möchten eine kostenlosen Beratungstermin mit einem unserer Experten vereinbaren?

Wie ESSECCA Sie bei der Umsetzung von NIS-2 in Ihrem Unternehmen unterstützen kann

Physische Sicherheit für Ihr gesamtes Gebäude, entlegene bauliche Objekte und alle Bereiche mit kritischer IT-Infrastruktur

Unsere Experten sind technisch und hinsichtlich der gesetzlichen Normen und Regelungen bestens vorbereitet, um Sie bei der Erstellung Ihres Sicherheitskonzeptes zu unterstützen. Unsere Soft- und Hardwarelösungen entsprechen den höchsten Sicherheits- und Qualitätsanforderungen, da wir größten Wert auf eine nachhaltige Portfoliostrategie und die langfristige Zusammenarbeit mit marktführenden Technologiepartnern setzen.

Anwendungsbereiche:

- Sicherung der Umgebung von Räumlichkeiten

- Schutz vor unbefugtem Zutritt zu Räumlichkeiten

- Absicherung gegen Störung und Unterbrechung der Versorgung durch Manipulation oder Vandalismus an Einrichtungen in der Peripherie

- zentrale Verwaltung kritischer Bereiche über eine Softwarelösung

- Verwaltung von Besucher:innen

Neben "klassischen" sicherheitstechnischen Lösungen für Gebäude- und Perimeterschutz, haben wir Speziallösungen für die kritische Infrastruktur entwickelt, die alle Arten von Objekten entlang von Versorgungs- und Verkehrsnetzwerken absichern können.

Standard-Lösungen:

- elektronische Zutrittskontrolle an allen Zutrittstüren und technischen Räumen bzw. Objekten

- kameraunterstützte Gegensprechanlage

- Einbruchmeldeanlage

- Videoüberwachung

- Sicherheitsmanagementsystem/Leitstand VISECCA

- Integrationssoftware disecca

Sonder-Lösungen für KRITIS:

- TANlock Smartlock für IT-Infrastruktur (Serverracks, Transformatorstationen)

- Deister Schlüsselschränke zur digitalen Verwaltung von mechanischen Schlüsseln

- verkabelte Wandleser zur wartungsarmen, elektronischen Absicherung von entlegenen Objekten

- protokollierte Öffnung mit unterschiedlichen Schließmedien, per Smartphone oder mit PIN-Code

- automatisierte Kennzeichenerkennung (LPR)

- Fernöffnung

Unsere Leistungen im Rahmen der Umsetzung von Sicherheitssystemen:

- Beratung

- Konzeption

- Projektmanagement

- Installation

- Support & Wartung

Sie möchten eine kostenlosen Beratungstermin mit einem unserer Experten vereinbaren?

Was ESSECCA tut, um als Ihr Lieferant NIS-2-fit zu sein

Cybersecurity ist auch für uns Programm

Als führendes Unternehmen in der Sicherheitstechnik-Branche können wir uns Sicherheitsrisiken schlichtweg nicht leisten. Weshalb wir es als große Bestätigung unserer diesbezüglichen Bestrebungen betrachten, 2023 mit dem renommierten ALC Award in der Sonderkategorie Cybersecurity ausgezeichnet worden zu sein.

ISO27001-zertifizierte Technologiepartner

Innerhalb unseres Portfolios achten wir darauf, dass unsere Technologiepartner bzw. deren Produkte ausschließlich mit verschlüsselten Daten kommunizieren. Unser Haupttechnologiepartner SALTO ist darüber hinaus ISO27001 zertifiziert, ebenso wie Gantner und 2N.

KSV Cyberrisk-Rating

Eine Erstevaluierung nach dem KSV Cyberrisk-B-Rating hat uns ein geringes Basisrisiko und einen sehr geringen WebRisk-Indicator attestiert. Ein umfangreicher Maßnahmenkatalog zur weiteren Erhöhung der Sicherheit unserer IT-Systeme wird zur Zeit von unserer IT-Abteilung ausgerollt, mit dem Ziel, bis Ende 2024 zusätzlich das Cyber Trust Austria-Label zu erhalten.

Sie möchten eine kostenlosen Beratungstermin mit einem unserer Experten vereinbaren?

Was Sie über NIS-2 wissen sollten

Das Netzsicherheitsgesetz zielt darauf ab, Unternehmen gegen die Folgen von Cyberkriminalität zu schützen, die in letzter Konsequenz die Sicherheit aller Bürger:innen betreffen können.

Die NIS-2-EU-Richtlinie ist am 16. Januar 2023 in Kraft getreten und muss von den EU-Mitgliedsstaaten bis zum 17. Oktober 2024 umgesetzt werden. Aufgrund der Wahlen und der zurzeit in Abstimmung befindlichen Regierungsbildung, wird das NISG 2024 voraussichtlich erst mit Q2 2025 in Kraft treten. Diese Richtlinie stellt die Nachfolgerin der 2016 verabschiedeten NIS-Richtlinie dar und verfolgt das Ziel, bestehenden regulatorischen Defiziten entgegenzuwirken. Von NIS-2 sind mehr Organisationen und Wirtschaftszweige als unter NIS-1 betroffen, auch die Sicherheitsanforderungen wurden erhöht, die Aufsichtsmaßnahmen erweitert und die Sanktionen bei Nichteinhaltung verschärft.

Betroffene Organisationen müssen Maßnahmen implementieren, die darauf abzielen, die Netz- und Informationssysteme und die physische Umwelt dieser Systeme vor Sicherheitsvorfällen zu schützen. Zusätzlich haben sie einen Prozess zur Meldung von Cybersicherheitsvorfällen einzuführen.

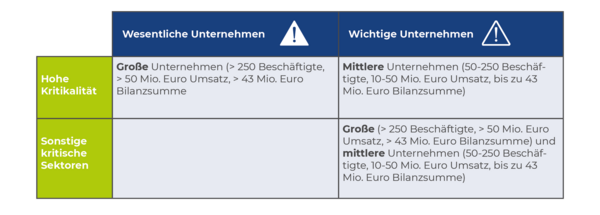

In den Anwendungsbereich von NIS-2 fallen öffentliche und private Einrichtungen, die den Sektoren mit hoher Kritikalität und sonstigen kritischen Sektoren zuzuordnen sind und gewisse finanzielle Schwellenwerte und Mitarbeiterzahlen überschreiten.

Konkret sind das mittlere (50-250 Beschäftigte, 10-50 Mio. Euro Umsatz, bis zu 43 Mio. Euro Bilanzsumme) und große (mehr als 250 Beschäftigte, mehr als 50 Mio. Euro Umsatz, mehr als 43 Mio. Euro Bilanzsumme) Unternehmen.

NIS-2-"Selbsttest" der WKO:

Unabhängig von ihrer Größe können Unternehmen, die spezifische Dienstleistungen anbieten, unter die NIS-2 Regelung fallen:

- Vertrauensdienstanbieter

- Anbieter öffentlicher elektronischer Kommunikationsnetze oder Anbieter öffentlich zugänglicher elektronischer Kommunikationsdienste

- TLD-Namenregister und DNS-Diensteanbieter, ausgenommen Betreiber von Root-Namenservern

- Unternehmen, die alleiniger Anbieter in einem Mitgliedstaat sind, welches essenziell für die Aufrechterhaltung kritischer gesellschaftlicher oder wirtschaftlicher Aktivitäten ist

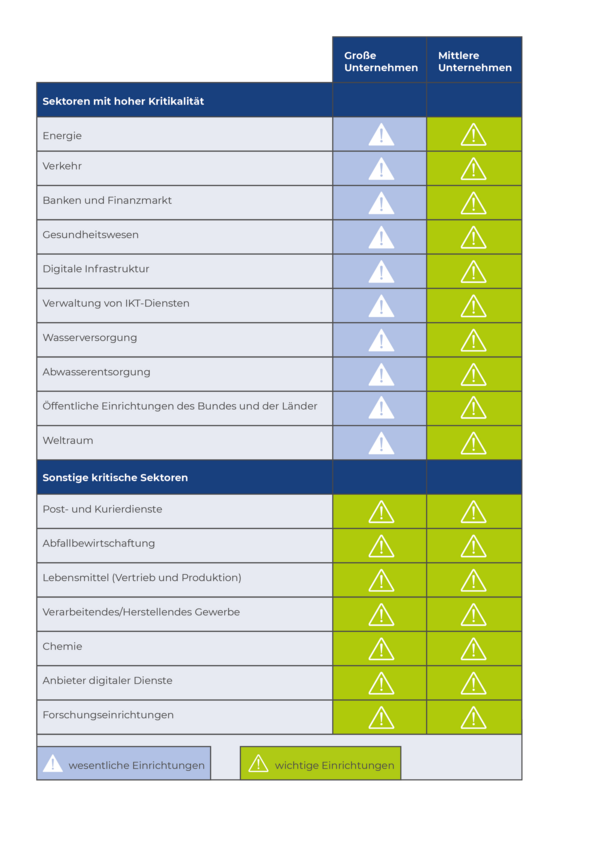

Zu den Sektoren mit hoher Kritikalität gehören folgende:

- Energie (Elektrizitäts- und Gasversorgung, Ölraffinerien, Fernwärme, Fernkälte)

- Verkehr (Flughäfen, Flugverkehrskontrolle, Eisenbahnen, Straßenverkehr und Seehäfen)

- Finanzmarkt (Banken, Börsen, Zahlungsdienstleister und Versicherungen)

- Gesundheitswesen (Spitäler und Krankenhäuser inkl. Labore, Gesundheitsdienstleister, Pharmaindustrie, Medizintechnik)

- Digitale Infrastruktur

- Verwaltung von IKT-Diensten (B2B)

- Wasserversorgung

- Abwasserentsorgung

- öffentliche Einrichtungen des Bundes (Bundesministerien, Gerichtshöfe, Rechnungshof, Volksanwaltschaft, Präsidentschaftskanzlei, Parlamentsdirektion inkl. Organisationseinheiten und Infrastruktur)

- öffentliche Einrichtungen der Länder (Ämter der Landesregierung, Dienststellen der Länder und Gemeinden)

- Weltraum

Unter die Kategorie der sonstigen kritischen Sektoren fallen:

- Post- und Kurierdienste

- Abfallbewirtschaftung

- Lebensmittel (Vertrieb und Produktion)

- verarbeitendes/herstellendes Gewerbe

- Chemie (Herstellung und Handel)

- Anbieter digitaler Dienste (Plattformen für Dienste sozialer Netzwerke)

- Forschungseinrichtungen

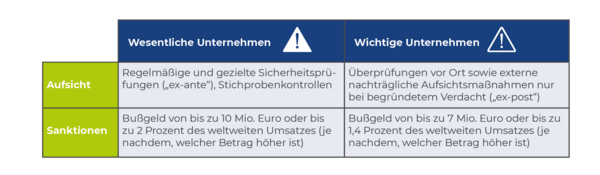

Neben der Sektoren- und Größeneinteilung wird darüber hinaus zwischen wesentlichen und wichtigen Einrichtungen unterschieden. Bei der Umsetzung der geforderten Sicherheitsmaßnahmen spielt es keine Rolle, ob ein Unternehmen als wesentliche oder wichtige Einrichtung klassifiziert ist. Wesentliche Einrichtungen stehen jedoch unter strengerer Aufsicht und müssen bei Nicht-Einhaltung der NIS-2-Maßnahmen mit höheren Bußgeldern rechnen.

Unabhängig davon, ob Unternehmen als wesentlich oder wichtig im Sinne der NIS-2-Regelung gelten, müssen sie die geforderten Sicherheitsmaßnahmen umsetzen. Hinsichtlich der Aufsicht und der Sanktionen gibt es jedoch Unterschiede. Die Einhaltung des Risikomanagements muss von Leitungsorganen überwacht werden, die bei Verstößen verantwortlich gemacht werden können.

Unternehmen, die in den Anwendungsbereich von NIS-2 fallen, müssen die Vorschriften, die sich aus der Richtlinie bzw. aus den daraus folgenden nationalen Gesetzestexten ergeben, einhalten. Diese Vorschriften beziehen sich nicht nur auf den wesentlichen Dienst, sondern auf das gesamte Unternehmen:

- Erstellung von Risikoanalyse- und Informationssicherheitskonzepten

- Erkennung und Bewältigung von Sicherheitsvorfällen

- Personalsicherheit, Zugriffskontrollen und Management von Anlagen

- Backup- und Krisenmanagement

- Sicherheit der Lieferkette, einschließlich Unterauftragnehmern

- Implementierung von Cyberhygieneverfahren sowie Schulungen, Fort- und Weiterbildungen zur Cybersicherheit

- Einsatz von Kryptografie und Verschlüsselungstechnologie

- Lösungen für Multi-Faktor-Authentifizierungen oder kontinuierliche Authentifizierungen

- Verwendung von sicherer Sprach-, Video- und Textkommunikation

Unternehmen, die unter die NIS-2-Richtlinie fallen, müssen sich einerseits bei der zuständigen Behörde registrieren lassen. Anderseits sind diese bei Cybervorfällen, die eine schwerwiegende Betriebsstörung hervorrufen, gegenüber den Behörden meldepflichtig.

"Nach der Problemerkennung besteht ein 24-Stunden-Zeitfenster, in dem gemeldet werden muss, ob der Vorfall auf einer rechtswidrigen oder böswilligen Handlung beruht bzw. grenzübergreifende Auswirkungen haben kann (= Frühwarnung). Binnen 72 Stunden ist eine erste Einschätzung des Cybersicherheitsvorfalls abzugeben. Ein Monat nach der Meldung ist ein Zwischen- bzw. Abschlussbericht mit einer ausführlichen Beschreibung des Cybersicherheitsvorfalls zu übermitteln." nis.gv.at

Quellen: www.nis.gv.at | www.wko.at (NIS-2) | www.sp-ac.org | www.kpmg.com | www.pwc.at | www.eur-lex.europa.eu | www.wko.at (CER)